El sistema PDF Object Hashing identifica patrones ocultos en archivos que engañan incluso a los filtros más avanzados

En un entorno empresarial cada vez más digitalizado por la administración electrónica, la factura digital y el teletrabajo, los documentos PDF se han convertido en la columna vertebral del intercambio de información. Sin embargo, esa misma ubicuidad los ha transformado también en un objetivo prioritario para los ciberdelincuentes.

Según datos del INCIBE, el 61 % de las pymes españolas sufrió algún incidente de ciberseguridad en 2024, y más del 30 % de las personas ataques comenzaron con un simple adjunto PDF. Su apariencia inofensiva y compatibilidad universal lo convierten en el disfraz perfecto para campañas de phishing o troyanos.

Ante este escenario, surge una herramienta de código abierto que analizan la estructura interna de los PDFs como PDF Object Hashing, de Proofpoint, para detectar patrones ocultos que escapan a los filtros tradicionales. Una tecnología que refuerza la protección de las empresas sin frenar su operativa y que, además, ayuda a cumplir con el principio de seguridad por diseño recogido en el RGPD.

¿Qué es y cómo funciona?

La herramienta PDF Object Hashing, desarrollada por Proofpoint, no se centra únicamente en el contenido visible (URLs, imágenes, enlaces) sino en el esqueleto del documento, en su jerarquía de objetos internos. A continuación mostramos puntos claves a tener en cuenta:

- Los atacantes que usan PDFs maliciosos modifican con frecuencia detalles superficiales (cambian imágenes, enlaces, metadatos) para esquivar firmas tradicionales.

- Sin embargo, la estructura interna del PDF (tipos de objetos, orden, referencias) tiende a conservar ciertas similitudes cuando pertenece al mismo kit de ataque o grupo de amenaza.

- El método consiste en extraer los tipos de objeto implicados (Pages, Catalog, XObject/Image, Annotations/Link, Metadata/XML, Producer, Font/Type1…) y concatenarlos, para después aplicar un hash que genere una “huella” estable del documento.

- Esta huella permite agrupar PDFs con estructuras similares, aunque su contenido haya sido modificado o incluso cifrado, lo que facilita la atribución y detección temprana de amenazas.

¿Por qué puede resultar interesante para empresas?

Para cualquier compañía mediana o grande con flujo continuado de información digital y adjuntos externos (por ejemplo, departamentos de administración, contabilidad, recursos humanos), este tipo de herramienta supone una mejora sustancial de su postura de seguridad por varios motivos:

- Reduce la dependencia de firmas tradicionales: Las soluciones antivirus clásicas pueden quedarse cortas cuando las personas atacantes usan modificaciones superficiales.

- Mejora la detección de campañas persistentes: Si un grupo de amenaza reutiliza plantillas pero cambia detalles, la huella estructural los puede identificar.

- Protege correos entrantes como vector principal: Muchas amenazas empresariales se entregan por email con PDFs adjuntos que aparentan ser completamente legítimos (facturas, presupuestos, documentos corporativos).

- Refuerza la estrategia de ciberdefensa proactiva: No se trata únicamente de reaccionar ante un ataque, sino de anticiparse a variantes que aún no están en listas negras.

- Aporta valor al cumplimiento normativo y a la gobernanza de documentos: Especialmente en sectores regulados, donde la integridad del flujo documental es esencial.

Implementación: Aspectos prácticos y recomendaciones

Si se están planteando reforzar la seguridad del correo electrónico y los adjuntos en PDF, conviene tener en cuenta lo siguiente:

- Integración con puertas de enlace de correo y soluciones de sandboxing: La herramienta puede alimentar sistemas que analizan adjuntos antes de que lleguen al destino final.

- Formación del personal: Aunque la tecnología mejore, el factor humano sigue siendo crítico. Hace falta sensibilizar acerca de adjuntos inesperados, remitentes sospechosos o PDFs con permisos extraños.

- Monitorización de los flujos de PDF entrantes: Identificar patrones inusuales (volumen elevado, remitentes externos nuevos, PDFs sin contexto) y aplicar análisis estructural.

- Política de adjuntos internos/exteriores: Definir qué tipos de PDFs están permitidos, revisar configuraciones de lectura, permisos de macros/scripts embebidos.

- Colaboración con proveedores de seguridad: Compartir indicadores estructurales (hashes de objeto) con proveedores de inteligencia permite mayor alcance colectivo contra campañas globales.

Puntos a tener en cuenta

- Aunque el enfoque es potente, ninguna herramienta por sí sola elimina todos los riesgos. Debe formar parte de una estrategia de seguridad multicapa.

- Las firmas legales, códigos embebidos y funcionalidades legítimas en PDFs también pueden hacer difícil la distinción entre válido y malicioso. Hay que ajustar umbrales para evitar falsos positivos.

- Las empresas deben mantener actualizado el entorno (lector de PDFs, sistemas operativos, filtros de correo) ya que los atacantes están continuamente documentándose.

Ejemplo técnico:

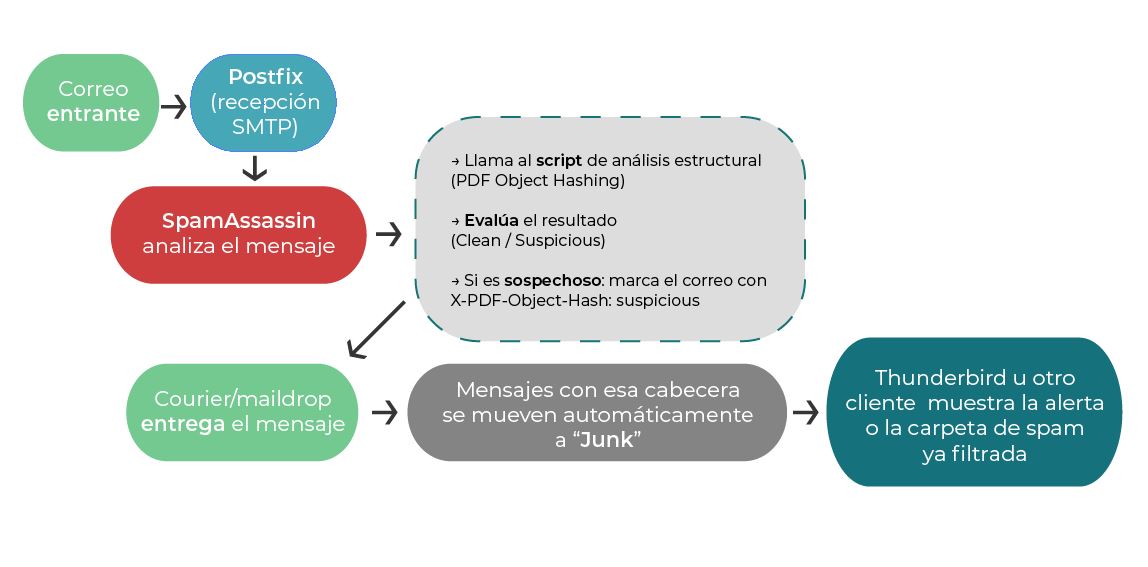

Para entender cómo podría aplicarse esta tecnología en una empresa real, imaginemos un entorno clásico con un servidor Postfix que gestiona el correo corporativo, SpamAssassin para filtrar mensajes entrantes y Thunderbird como cliente IMAP en los equipos de los usuarios.

El objetivo es analizar automáticamente los adjuntos PDF antes de su entrega al buzón y mover los sospechosos a la carpeta “No deseado” sin intervención del usuario.

Flujo de funcionamiento

¿Qué requerimientos técnicos necesitaremos?

Aunque PDF Object Hashing es una herramienta de código abierto relativamente ligera en cuanto a instalación, su análisis estructural implica un consumo elevado de CPU y memoria si se aplica sobre un gran volumen de adjuntos o en tiempo real dentro de una pasarela de correo.

Antes de ponerla en producción, conviene evaluar los siguientes aspectos:

- Capacidad de procesamiento: el cálculo de hashes estructurales sobre cientos o miles de PDFs diarios puede requerir instancias dedicadas con al menos 4 o 8 núcleos y 8 GB de RAM si se desea mantener la latencia baja en entornos corporativos.

- Almacenamiento temporal y persistente: cada análisis genera metadatos y hashes que deben conservarse para correlaciones futuras. Se recomienda reservar entre 10 y 20 GB de espacio para caché y logs rotativos.

- Lenguaje y dependencias: la herramienta está escrita en Python 3.x, y necesita librerías como pdfminer.six, PyPDF2 o hashlib. Conviene aislarla en un entorno virtual (venv o contenedor Docker) para evitar conflictos de dependencias.

- Integración con sistemas existentes: la llamada al script puede hacerse mediante hooks de SpamAssassin, procmail/maildrop, o a través de una API REST si se opta por un microservicio externo.

- Monitorización: el proceso debe estar supervisado por un servicio tipo systemd o un scheduler (cron) que garantice su ejecución continua y evite cuellos de botella.

- Escalabilidad: en entornos con gran tráfico, puede desplegarse como servicio en cluster o con balanceo horizontal mediante colas (por ejemplo, RabbitMQ o Redis) que repartan los adjuntos entre varios nodos de análisis.

En definitiva, si se busca reforzar la seguridad del correo electrónico, especialmente frente a adjuntos PDF, esta herramienta de análisis estructural aporta una capa de detección capaz de identificar variantes que antes pasaban desapercibidas.

No obstante, su despliegue en entornos corporativos exige una planificación cuidadosa y un dimensionamiento adecuado de recursos para garantizar que el filtrado no afecte a la entrega ni al rendimiento del sistema.